发布时间:[ 2022-09-06 ]

近日,“八万台海康威视摄像机网上裸奔”事件引起广泛关注,视频监控安全问题再次被推上风口浪尖。

△图源网络

01事件概述

2021年6月,网络安全研究机构Watchful IP首次发现了该漏洞,编号为CVE-2021-36260,同月,海康威视通过固件更新解决了这一问题。

但是,这并不意味着这一漏洞已经失去了效果。根据 CYFIRMA 发布的白皮书,全球100 个国家/地区的2300个正在使用受影响摄像机的组织,并未及时对固件进行安全更新,仍然处于被攻击的威胁之中。

公开信息显示,CVE-2021-36260一共包含两个已知的公开漏洞,一个在2021 年 10 月发布,另一个在2022 年 2 月发布,因此所有技能水平的攻击者都可以轻松地搜索和利用易受攻击的摄像头。

截止到目前,安全研究人员已经观察到,大量有效载荷试图利用此漏洞来探测设备状态或从受害者那里提取敏感数据。更糟糕的是,一个名为Moobot的恶意僵尸网络正在试图大规模利用该漏洞,这很有可能会引起更严重的网络攻击和信息泄露。因为Moobot是一基于Mirai开发的僵尸网络家族,自从其出现就一直很活跃,并且拥有零日漏洞利用的能力。

为此,海康威视强烈督促用户及时更新固件,2022年年初,CISA也曾发布警告称,CVE-2021-36260 是当时发布的列表中被积极利用的漏洞之一,攻击者可以“控制”设备,要求组织立即修补漏洞。

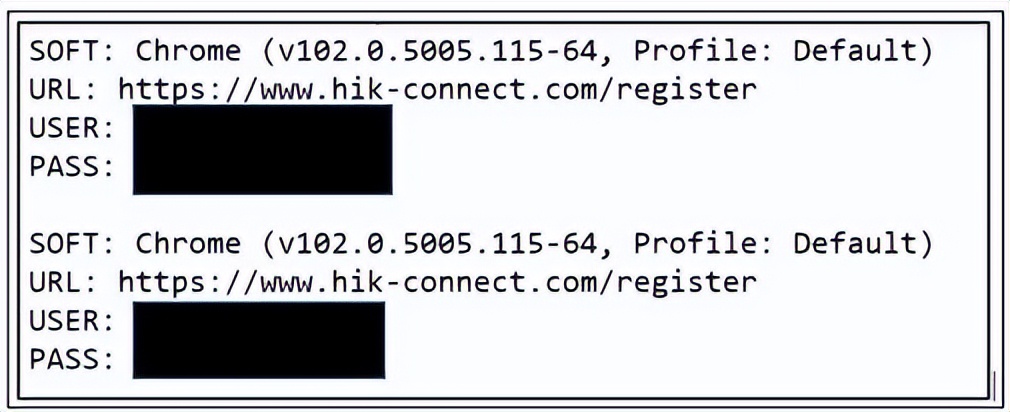

据CYFIRMA表示,出售网络入口点最多的是讲俄语的黑客论坛,这些入口点其中一大部分依赖于那些可用于僵尸网络或横向移动的,存在漏洞的海康威视摄像机。

△在俄罗斯论坛上出售的样品 (CYFIRMA)

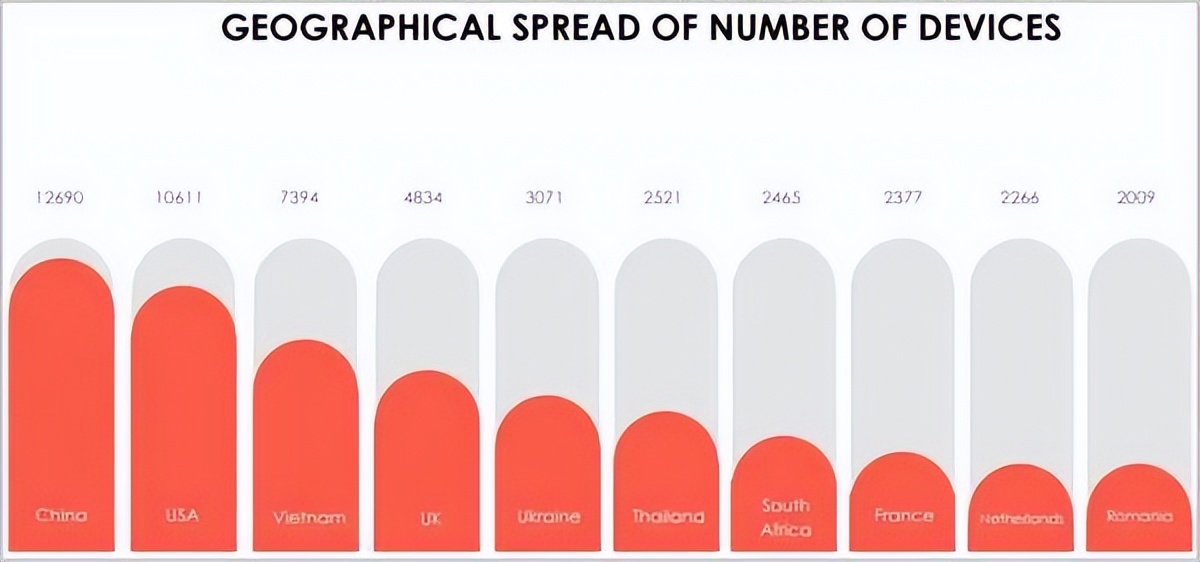

安全研究人员对285000个面向互联网的海康威视Web服务器的样本进行分析之后,得出的结论是仍有超过8万个摄像机容易遭受网络攻击,并广泛分布于全球各个地方。其中数量分布最多的是中国和美国,此外还有越南、英国、乌克兰、泰国、南非、法国、荷兰和罗马尼亚等国家,未更新固件的摄像机均超过2000个。

△易受攻击的海康威视摄像机 (CYFIRMA)的位置

02摄像机易遭受攻击的原因分析

1.命令注入漏洞

命令注入是一种攻击,其目标是通过易受攻击的应用程序在主机操作系统上执行任意命令。当应用程序将用户提供的不安全数据(表格、cookie、HTTP标头等)传递到shell时,可能会发生命令注入攻击。在这种攻击中,通常由易受攻击的应用程序以特权执行由攻击者提供的操作系统命令。由于没有足够的输入验证,因此可能会发生命令注入攻击。攻击者可以使用命令注入来执行系统终端命令,直接接管服务器的控制权限。上述海康8万摄像机裸奔即属此种情况。

2.弱密码

研究人员发现,很多时候用户图方便而将密码设置成“123456”等弱密码,或者直接使用生产厂商的初始密码,因此极易遭受攻击和伤害。

因此,研究人员建议海康威视用户安装最新的固件更新,使用强口令,使用防火墙或VLAN将IoT网络与其他固定资产隔离开。再通过相关处置措施,加强视频监控安全保护,以满足日益增长的安全风险,实现有效监管。

03慧盾视频监控安全解决方案

近年来,视频监控安全问题频发。作为视频安全定义者和开创者,2013年慧盾安全行业首家推出视频监控安全产品,2014年配合公安部和上海市公安局制定行业第一个视频安全标准《上海市视频安防监控数据导出防泄密系统基本技术要求》。此后坚持在视频安全领域深耕,已构建起全系统全功能视频安全防护体系,并已应用于公检法司、纪检监察、应急管理、政务大数据、教育、医疗、交通、能源等行业,且获得了市场广泛认可。

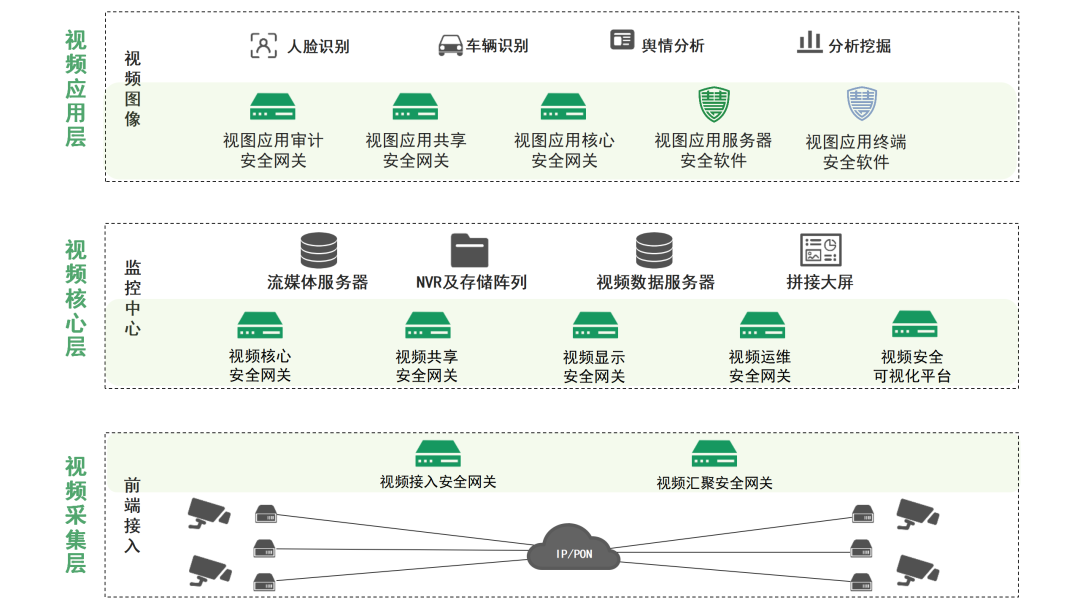

△慧盾视频监控安全解决方案

视频采集层可实现IPC全向防护、设备指纹识别、视频传输加密等功能;

视频核心层可实现视频防泄密、屏幕防拍摄、视频共享安全、安全风险可视化等功能;

视频应用层可实现视图应用审计安全、视图应用共享安全、视图应用数据安全、视图应用终端安全等功能。

安全无小事,众多的摄像头漏洞百出潜藏着巨大风险。慧盾安全以“保卫国家机密 保护个人隐私”为使命,未来,将在视频监控安全领域继续发力,以高价值、专业化的产品与解决方案,助力用户打造安全可控的视频监控网络,构建完善的视频监控安全防护体系。